实现原理

Docker使用Linux桥接,在宿主机虚拟一个 Docker 容器网桥(docker0),Docker 启动一个容器时会根据 Docker 网桥的网段分配给容器一个IP地址,称为 Container-IP ,同时 Docker 网桥是每个容器的默认网关。因为在同一宿主机内的容器都接入同一个网桥,这样容器之间就能够通过容器的 Container-IP 直接通信。

Docker 网桥是宿主机虚拟出来的,并不是真实存在的网络设备,外部网络是无法寻址到的,这也意味着外部网络无法通过直接 Container-IP 访问到容器。如果容器希望外部访问能够访问到,可以通过映射容器端口到宿主主机(端口映射),即 docker run 创建容器时候通过 -p 或 -P 参数来启用,访问容器的时候就通过 [宿主机IP]:[容器端口] 访问容器。

四种网络模式

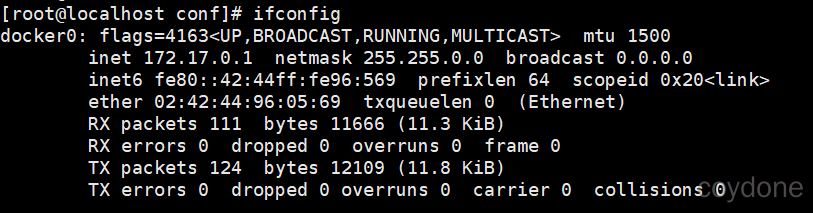

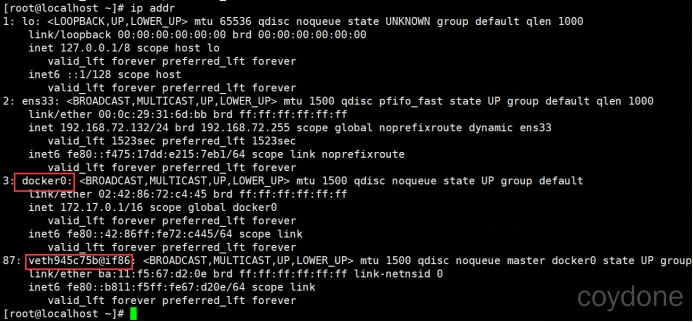

我们安装Docker之后,使用ifconfig或者ip addr命令查看网络信息时,会发现有一个docker0。

docker run创建Docker容器时,可以用--net选项指定容器的网络模式,Docker有以下4种网络模式:

-

bridge模式:使

--net =bridge指定,默认设置; -

host模式:使

--net =host指定; -

none模式:使

--net =none指定; -

container模式:使

--net =container:NAMEorID指定。

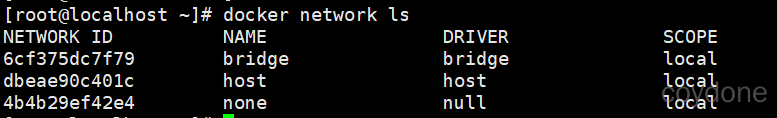

可以使用docker network ls来查看:

| Docker网络模式 | 配置 | 说明 |

|---|---|---|

| host模式 | -net=host | 容器和宿主机共享Network namespace。 |

| container模式 | -net=container:NAME_or_ID | 容器和另外一个容器共享Network namespace。 kubernetes中的pod就是多个容器共享一个Network namespace。 |

| none模式 | -net=none | 容器有独立的Network namespace,但并没有对其进行任何网络设置,如分配veth pair 和网桥连接,配置IP等。 |

| bridge模式 | -net=bridge | (默认为该模式) |

bridge模式

bridge 模式是 Docker 默认的网络设置,此模式会为每一个容器分配 Network、Namespace、设置IP等,并将并将一个主机上的 Docker 容器连接到一个虚拟网桥上。当 Docker server 启动时,会在主机上创建一个名为docker0的虚拟网桥,此主机上启动的Docker容器会连接到这个虚拟网桥上。虚拟网桥的工作方式和物理交换机类似,这样主机上的所有容器就通过交换机连在了一个二层网络中。接下来就要为容器分配IP了,Docker会从RFC1918所定义的私有IP网段中,选择一个和宿主机不同的IP地址和子网分配给docker0,连接到docker0的容器就从这个子网中选择一个未占用的IP使用。如一般Docker会使用172.17.0.0/16这个网段,并将172.17.42.1/16 分配给 docker0 网桥(在主机上使用 ifconfig 命令是可以看到 docker0 的,可以认为它是网桥的管理端口,在宿主机上作为一块虚拟网卡使用)。

具体操作:

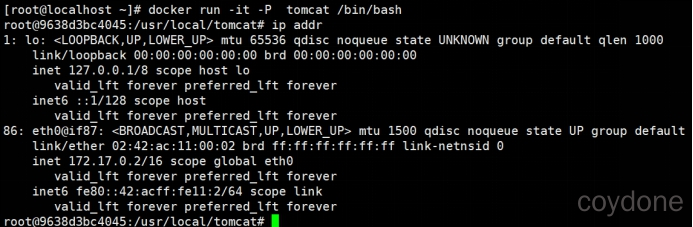

1、启动容器:(由于是默认设置,这里没指定网络 –net =bridge,可以看到容器内创建了eth0)

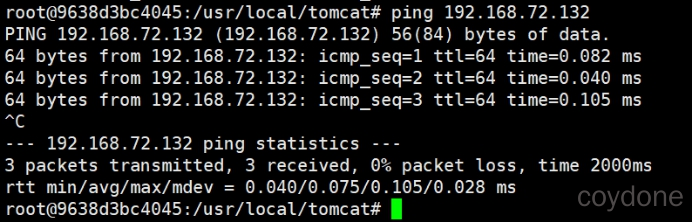

2、使用ping命令连接Host网络发现,容器与Host网络是连通的:

eth0实际上是veth pair的一端,另一端(veth945c)连接在docker0网桥上:

host模式

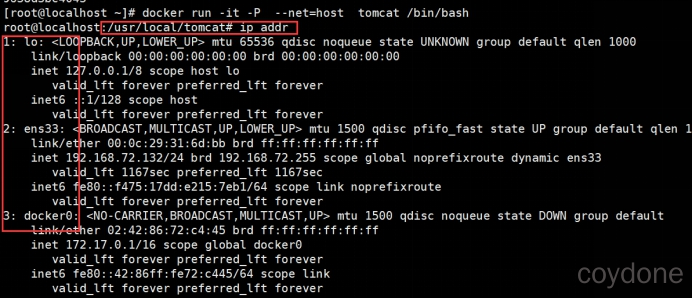

如果启动容器的时候使用host模式,那么这个容器将不会获得一个独立的Network Namespace,而是和宿主机共用一个Network Namespace。容器将不会虚拟出自己的网卡,配置自己的IP等,而是使用宿主机的IP和端口。

使用host模式启动容器:

使用host模式启动容器后可以发现,使用ip addr查看网络环境时,看到的都是宿主机上的信息。这种方式创建出来的容器,可以看到host上的所有网络设备。

容器中,对这些设备有全部的访问权限。因此docker提示我们,这种方式是不安全的。如果在隔离良好的环境中(比如租户的虚拟机中)使用这种方式,问题不大。

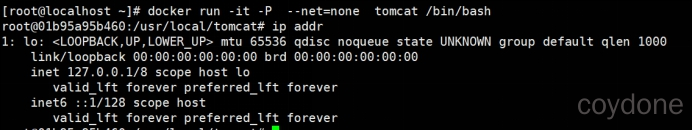

none模式

在none模式下,Docker容器拥有自己的Network Namespace,但是,并不为Docker容器进行任何网络配置。也就是说,这个Docker容器没有网卡、IP、路由等信息。需要我们自己为Docker容器添加网卡、配置IP等。

使用--net =none模式启动容器:

container模式

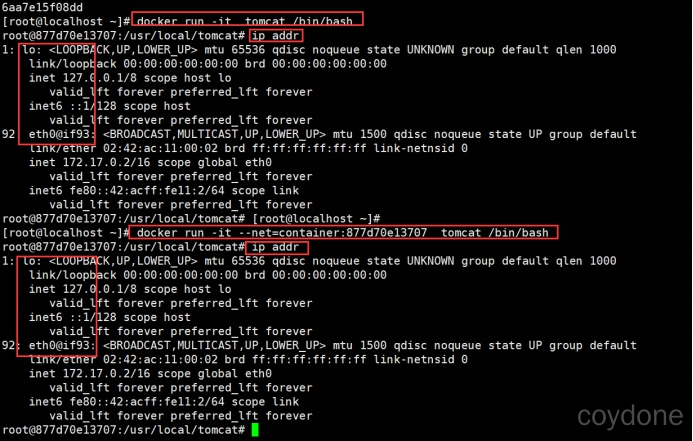

这个模式指定新创建的容器和已经存在的一个容器共享一个Network Namespace,而不是和宿主机共享。新创建的容器不会创建自己的网卡,配置自己的IP,而是和一个指定的容器共享IP、端口范围等。同样,两个容器除了网络方面,其他的如文件系统、进程列表等还是隔离的。两个容器的进程可以通过lo网卡设备通信。

使用--net =container模式启动容器:

通过该例子可以看出来,两者的网络完全相同。

评论区